|

Как обустроить мансарду?  Как создать искусственный водоем?  Как наладить теплоизоляцию?  Как сделать стяжку пола?  Как выбрать теплый пол?  Зачем нужны фасадные системы?  Что может получиться из балкона? |

Главная страница » Энциклопедия строителя

содержание:

[стр.Введение] [стр.1] [стр.2] [стр.3]

страница - 3

функциональности таких систем понимается защита легитимного пути исполнения программного кода от недобросовестных пользователей, которых не устраивает бесплатная урезанная версия, внутри той же самой программы.

Поставленная задача сильно усложняется сильным программным разбросом фрагментов легитимного пути, что делает невозможным их группировку в отдельные функции.

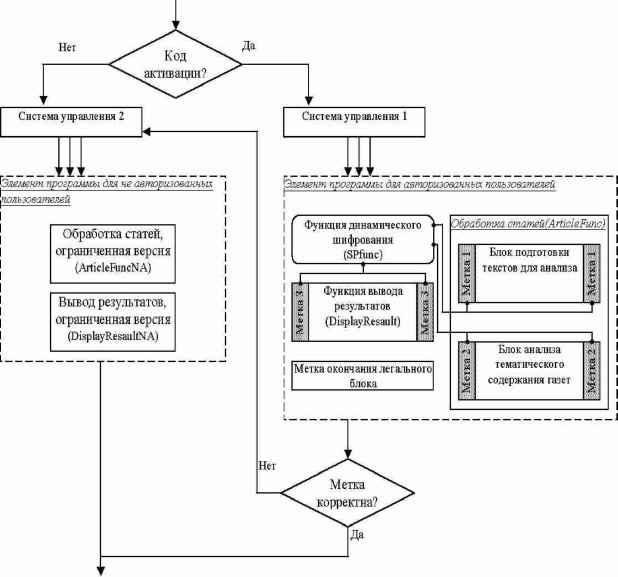

На рис. 9. представлена схема алгоритма ограничения функциональности программы, реализованного на основе предложенной ранее модели защиты исполняемого кода. Данный способ защиты легитимного пути выполнения программы, позволяет задавать в рамках одной программной системы несколько вариантов ее исполнения и ставит в зависимость надёжность защиты только от использованной системы шифрования.

Очевидно, что использование системы динамического шифрования напрямую не принесёт требуемого эффекта, потому необходимо воспользоваться эффектом невозможности исполнения защищённых фрагментов. Для этого фрагменты программы выделяются метками, проходят через программный генератор защиты и преобразуются к зашифрованному виду с использованием в качестве ключа шифрования и дешифрования - ключа активации программы (хотя, в случае использования ассиметричных систем эти ключи могут быть различны). Параллельно с защищёнными фрагментами в программе размещаются элементы пути с ограниченной функциональностью (сходного с защищёнными фрагментами, но с ограниченными возможностями).

Непосредственно перед началом работы программы по одному из путей исполнения требуется разместить блок контроля наличия кода активации. В случае отсутствия ввода программа исполняется по обычному ограниченному пути, в случае же, когда ввод был произведён,

требуется провести дешифрацию защищённых фрагментов и проверить её успешность. В случае возникновения каких-либо ошибок происходит переход к работе по пути с ограниченной функциональностью.

Рис. 9. Защита легитимного пути работы программы анализа газетных материалов от несанкционированного исполнения

Для осуществления проверки корректности дешифрации достаточно проверить наличие по определённому адресу в расшифрованном блоке заданной последовательности байт. На безопасности шифра это не скажется в силу невозможности восстановления ключа по отдельному блоку открытого кода.

Список литературы

1.Зыков В.В. Методы защиты программ от копирования и перспективность их применения //Современные проблемы информатизации в технике и технологиях: сб. трудов. Вып. 7. -Воронеж: ЦЧКИ, 2003. с. 55-56.

2.Зыков В.В. Обзор программных защит и выделение слабых мест // Сб. научных трудов молодых учёных, посвящённый 30-летию НИС ЛГТУ, Липецк, 2003. с. 20-22.

3.Зыков В.В. Критерии качества защиты программного обеспечения // Современные проблемы информатизации в системах моделирования, программирования и телекоммуникациях: Сб. трудов. Вып. 9. - Воронеж: Изд. «Научная книга», 2004. с. 356-357.

4.Карпов Ю.Г. Теория автоматов. СПб.: Питер, 2002.

5.Серебряков В.А. Теория и реализация языков программирования./ В.А. Серебряков, М.П. Галочкин, Д.Р. Гончар. -

М.: МЗ-Пресс, 2003.

6.Орлов С.А. Технологии разработки программного обеспечения. СПб.: Питер, 2002.

содержание:

[стр.Введение] [стр.1] [стр.2] [стр.3]