|

Как обустроить мансарду?  Как создать искусственный водоем?  Как наладить теплоизоляцию?  Как сделать стяжку пола?  Как выбрать теплый пол?  Зачем нужны фасадные системы?  Что может получиться из балкона? |

Главная страница » Энциклопедия строителя

содержание:

[стр.Введение] [стр.1] [стр.2] [стр.3]

страница - 2

В случае двухфазных моделей ситуация несколько иная. Здесь мы имеем дело с адресным пространством, используемым в какой-то момент времени одной фазой, по завершении функционирования которой происходит передача либо непосредственно следующей фазе, либо через несколько тактов исполнения программных кодов. При этом происходит освобождение использованного ранее адресного пространства, что увеличивает объём использования такого ресурса как память только на максимально востребованный фазами объём (см. рис. 6).

Рис. 6. Использование адресного пространства в двух- и более фазных моделях

В случае комбинирования предлагаемых моделей ситуация существенно усложняется и анализу подлежит каждый конкретный случай. 4. Практическая реализация

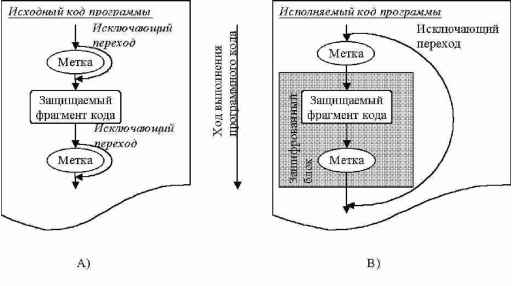

При рассмотрении модели с рис. 2 становится очевидным, что приводимые там метки, служащие для выделения обрабатываемых фрагментов кода, столь же необходимы и в программной реализации. Общий смысл технологии применения меток раскрывает рис. 7.

В первом случае метки выделяются безусловными переходами, что обеспечивает корректное функционирование программы. Во втором же случае во избежание ошибок выполнения после шифрования исполняемого кода происходит замена коротких переходов на один длинный.

Каждая метка представляет собой n-байтное шестнадцатеричное значение. Экспериментально было установлено, что достаточно 8-12 байтов для задания уникальной метки.

Рис. 7. Принцип работы меток: A) состояние защищённого фрагмента на этапе проектирования защиты; B) состояние защищённого фрагмента после установки защиты

Принцип работы программного генератора комбинированной защиты следующий:

1.В виде отдельных модулей генерируются блоки кода, отвечающие за шифрование и дешифрование.

2.Разработчик защищаемой программы устанавливает вызовы функций защиты и метки, исходя из соображений безопасности программы.

3.Модифицированный код поступает на вход программного генератора, где происходит окончательная обработка и вызов компилятора языка программирования.

4.Исполняемый код обрабатывается генератором на предмет шифрования необходимых фрагментов.

В рамках того же самого генератора допустимо расширение функциональности защиты за счёт подключения систем контроля целостности кода, систем маскировки и элементов самодиагностики.

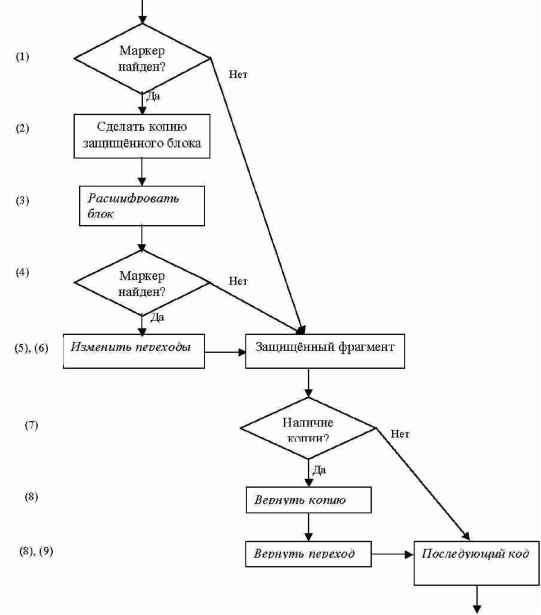

Собственно, алгоритм, отвечающий за полноценное функционирование конечно-автоматной модели защиты с рис. 2 представлен на рис. 8.

Рис. 8. Алгоритм работы защиты фрагмента кода

5. Ограничение программной функциональности

В случае необходимости распространения программного комплекса, непосредственно по сети или на носителях покупателя, минуя запись на диск производителем (распространителем), возникает проблема ограничения программной функциональности. Под ограничением

содержание:

[стр.Введение] [стр.1] [стр.2] [стр.3]